Doplňky pro bezpečnější prohlížení webu

I při tak nevinné činnosti jako je prohlížení webu na vás číhá nebezpečí. Na Síti se pohybuje řada různých záškodníků, agentů přisluhovačů a dalších zločinců. Snaží se pozměnit komunikaci mezi vámi a webovým serverem nebo ji alespoň odposlouchávat. Následky jsou zřejmé – od úniků osobních údajů a citlivých informací (např. důvěrné e-maily), přes zavirování počítače až po finanční ztráty (vyluxování bankovního účtu nebo změna adresy, kam má dorazit objednané zboží z elektronického obchodu). V dnešním článku si povíme, jak se jim bránit.

Následující návod je určen pro www prohlížeč Mozilla Firefox. Jednak proto, že se jedná o nejoblíbenější prohlížeč a jednak proto, že je možné ho maximálně přizpůsobit a upravit.

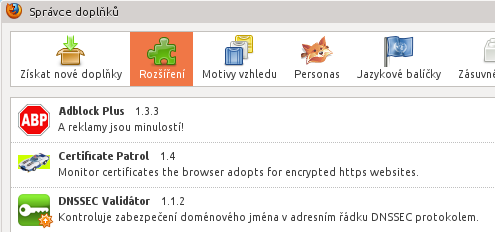

K tomu slouží jednak Rozšíření (Add-on) a jednak Zásuvné moduly (Plugin). Oboje najdeme v hlavní nabídce: Nástroje / Správce doplňků. Rozšíření přidávají nové funkce, např. nabídky nebo tlačítka do lišty. Zásuvné moduly slouží k zobrazování nestandardního obsahu v rámci internetových stránek (např. přehrávání videa v nějakém prehistorickém formátu).

Vypněte, co není nezbytně nutné

Ještě než se vrhneme na instalaci nových doplňků, je potřeba povypínat všechno, co by mohlo ohrozit naši bezpečnost – jde o zásuvné moduly. Jedním z nejnebezpečnějších je Flash plugin, který může vést ke kompromitaci vašeho počítače (smazání souborů, krádež citlivých soukromých dat, spuštění libovolného škodlivého kódu nebo třeba snímání obrazu z webkamery bez vašeho vědomí). Vypneme ho v nabídce: Nástroje / Správce doplňků / Zásuvné moduly / Zakázat. Stejně tak vypneme i ostatní zásuvné moduly – povolíme pouze ty, u kterých jsme si jistí, že je potřebujeme a zároveň že neohrozí naši bezpečnost. Po deaktivaci modulů restartujeme Firefox.

Flash ve většině případů nepotřebujete – čím dál více videí na YouTube je ve svobodném formátu a lze je přehrávat bez dodatečných pluginů. Ty, které jsou ještě ve starém formátu si můžete přehrát pomocí služby TinyOgg. Pokud Flash přeci jen kvůli nějakému webu potřebujete, je vhodné si v operačním systému založit nového uživatele a webový prohlížeč s povoleným Flash pluginem budeme spouštět pod ním. (alternativním řešením je vytvoření AppArmor profilu, ale to je spíše pro pokročilejší uživatele)

Nyní už můžeme přistoupit k instalaci doplňků, které zvýší zabezpečení našeho prohlížeče.

Adblock Plus

Adblock je jeden z nejoblíbenějších doplňků, slouží k filtrování reklamy na stránkách – je tedy zaměřen hlavně na zvýšení přehlednosti webů a zrychlení jejich načítání. Význam má ale i pro bezpečnost a ochranu soukromí, protože umožňuje odfiltrovat různé sledovací prvky na stránkách a další externě načítaný obsah, který by do vašeho počítače mohl zanést škodlivý kód.

Odkaz: Adblock Plus

DNSSEC Validátor

Prohlížeče (stejně jako jiné programy) používají systém DNS pro překlad doménových jmen (např. kinderporno.cz) na tzv. IP adresy (např. 83.167.252.161 nebo 2a01:430:2e::161). Zatímco uživatel zadává doménové jméno, program se připojuje na určitou IP adresu a port. Existují útoky, které umožňují napadnout DNS server tak, aby vracel pro danou doménu jiné IP adresy, než správně má. Navíc provozovatel DNS serveru může záměrně manipulovat se záznamy, které vrací svým klientům, a nasměrovat jejich www prohlížeče na úplně jiný server (to dělají dokonce někteří poskytovatelé připojení). Místo na původní server se tak možná připojujete na server útočníka a vidíte tam jiný obsah, než byste měli (a chtěli), nebo vidíte stejný obsah, ale útočník vaši komunikaci odposlouchává nebo pozměňuje.

Jako ochrana proti těmto zločinným praktikám vznikla technologie DNSSEC. Doménové záznamy jsou pak elektronicky podepsané a je možné ověřit, zda nám DNS server vrátil správný záznam (IP adresu), nebo podvržený.

Pro uživatele se nic nemění, ani na první pohled nepozná, že jeho DNS server validuje záznamy (kontroluje jejich podpisy). Pouze v případě, že by se k serveru dostal podvržený záznam, vrátí server jako odpověď SERVFAIL a v prohlížeči se stránka (server) bude jevit jako nedostupná.

Ne všechny domény jsou v současné době elektronicky podepsané, takže uživatel nepozná, jestli se připojuje k doméně s DNSSEC podpisem a nepodvrženým záznamem nebo k doméně bez podpisu, která může ale nemusí být podvržená.

Abychom při prohlížení webu věděli, na čem jsme, je dobré si nainstalovat rozšíření DNSSEC Validátor. Pochází od českých vývojářů z CZ.NIC Labs.

Po instalaci tohoto doplňku (a restartu prohlížeče) se nám v adresním řádku objeví nová ikona, která signalizuje stav DNSSEC dané domény:

- Zelený klíč (resp. jeho pozadí) znamená, že je vše v pořádku – daná doména je elektronicky podepsaná a DNS server vrátil platný (nepodvržený) záznam. Komunikujeme tedy se správnou IP adresou.

- Šedý klíč a červené kolečko znamená, že daná doména nemá DNSSEC. To je celkem běžný stav – hodně domén ještě není podepsáno. Znamená to pouze, že nevíme, na čem jsme (IP adresa může být podvržená, ale dost pravděpodobně není).

- Oranžový klíč znamená, že daná doména je podepsaná pomocí DNSSEC, ale námi používaný DNS server neumí ověřit podpis. Tady už bychom měli zpozornět a situaci řešit – může se jednat o chybnou konfiguraci na našem počítači nebo u provozovatele serveru, také může být něco v nepořádku u vlastníka domény a jeho registrátora.

- Červený klíč znamená vážný problém. Daná doména je sice podepsána DNSSEC, ale záznam, který k nám od DNS serveru dorazil obsahuje chybný podpis. Pravděpodobně se jedná o útok a někdo chce, abychom se místo na správnou IP adresu připojili na jeho server. Takovou stránku nejlépe hned opustíme a hlavně na ní nebudeme zadávat žádné důvěrné údaje (jméno, heslo, psát soukromé zprávy atd.). Situaci se pokusíme řešit pomocí zkušenějších kamarádů a kolegů, budeme se snažit zjistit, zda se problém vyskytuje jen v naší síti, u našeho poskytovatele nebo i jinde. O útoku je dobré informovat vlastníka domény.

Pozor: DNSSEC není všespásná technologie! Útok může probíhat i na jiné úrovni, než je podvržení DNS záznamů – může jít např. o přesměrování na úrovni TCP/IP protokolů – v takovém případě komunikujeme (z pohledu našeho počítače) se správnou IP adresou a v prohlížeči budeme mít zelenou ikonu. Nepropadejte proto falešnému pocitu bezpečí. DNSSEC nás rovněž nedokáže ochránit před odposloucháváním komunikace (chrání pouze před jedním druhem útoků, který přesměrovává komunikaci jinam). Pro naši bezpečnost je důležité používání hlavně šifrovaného protokolu HTTPS (SSL/TLS), který zajistí (pokud se správně používá), že na druhé straně šifrovaného kanálu je skutečně ten, s kým chceme komunikovat, že do přenášených dat nikdo nezasahuje, nepozměňuje je ani neodposlouchává.

Odkaz: DNSSEC Validátor

HTTPS-Everywhere

Jak jsme si řekli u předchozího doplňku, velmi důležité je šifrování komunikace pomocí protokolu HTTPS. Řada webových serverů je přístupná jak přes nešifrovaný protokol HTTP, tak i šifrovaný HTTPS.

K tomu, abychom v takových případech používali vždy bezpečnou variantu (protokol), slouží rozšíření HTTPS-Everywhere. To pochází od ogranizace EFF (Electronic Frontier Foundation), která se zabývá ochranou lidských práv a soukromí v digitálním světě.

Rozšíření se postará o to, abychom byli vždy přesměrováni na šifrovanou verzi stránek. A to i v případě, že klikneme na odkaz třeba ze stránky výsledků vyhledávače. HTTPS-Everywhere funguje tak, že má sadu pravidel, která definují, jaké vzory adres se mají přepisovat. Vyrovná se i s tím, že některé weby mají své šifrované verze v jiné doméně – např. www.wikipedia.org vs. secure.wikimedia.org. Rozšíření obsahuje zabudovaná pravidla pro nejznámější světové weby (Google, Wikipedia, PayPal atd.) a můžeme si psát i pravidla vlastní – např. pravidlo pro naši doménu vypadá takto:

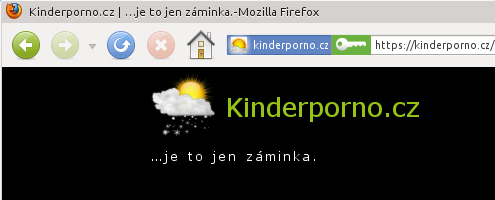

<ruleset name="Kinderporno">

<target host="kinderporno.cz" />

<target host="www.kinderporno.cz" />

<rule from="^http://(www\.)?kinderporno\.cz" to="https://kinderporno.cz"/>

</ruleset>Odkaz: HTTPS-Everywhere

Certificate Patrol

Webové prohlížeče obsahují ve výchozím nastavení kořenové certifikáty mnoha certifikačních autorit (CA). Jimi jsou následně podepsané SSL/TLS certifikáty jednotlivých webových serverů (pro komunikaci protokolem HTTPS).

Pokud by se útočníkovi podařilo získat certifikát pro doménu oběti vydaný libovolnou certifikační autoritou, která je v prohlížeči, uživatel na první pohled nic nepozná. Stránka bude vypadat zabezpečeně (modrý nebo zelený pruh v adresním řádku), ale uživatel bude komunikovat se serverem útočníka.

Skutečně bezpečným řešením je, odinstalovat si z prohlížeče (a dalších programů, jako je např. poštovní klient) všechny certifikační autority a doinstalovat si tam jen těch pár, kterým skutečně věříme, případně samotné certifikáty jednotlivých serverů. To je ale pro běžné uživatele značně nepohodlné a navíc pro ně může být často problém získat otisk daného certifikátu (ideálně by ho měli dostat na papíře od někoho důvěryhodného, nebo třeba v e-mailu podepsaném GPG – jenže předtím je zase potřeba mít ověřené otisky GPG klíčů).

Rozšíření Certificate Patrol je užitečné v tom, že můžeme v prohlížeči nechat výchozí sadu kořenových CA, a když dojde ke změně certifikátu nějakého serveru, uživatel se o tom dozví – a to i v situaci, že nový certifikát je podepsaný jinou důvěryhodnou autoritou.

Např. se nám zobrazí okno, že certifikát naší banky byl dříve podepsaný VeriSignem a nyní je podepsaný nějakou méně známou CA. Bez rozšíření Certificate Patrol by prohlížeč tuto situaci v tichosti přešel a stránka by vypadala v pořádku. Taková situace je ale dost nebezpečná a měli bychom si dávat velký pozor – banka nebude jen tak z ničeho nic měnit certifikační autoritu. Pokud by to dělala, pravděpodobně dá svým klientům vědět předem. Ve varovném dialogovém okně se také dozvíme, do kdy byl platný původní certifikát – je běžné, že se certifikát změní třeba týden před vypršením jeho platnosti, ale pokud se změnil měsíce nebo rok předem, je to velmi divné – provozovatel webu nebude jen tak bezdůvodně zahazovat starý certifikát (za který zaplatil) a používat nový.

Když se nám zobrazí varování Certificate Patrol, měli bychom zpozornět. Může se jednat o amatérismus provozovatele daného serveru nebo o probíhající útok. Raději se v takové situaci nepřihlašujte pomocí jména a hesla, nevstupujte do internetového bankovnictví ani na jiné důležité služby. Snažte se zjistit pomocí nějakého nezávislého kanálu (např. pomocí telefonu nebo osobní návštěvou), co se stalo.

Poznámka: setkal jsem se s poměrně vysokým výskytem planých poplachů u serverů firmy Google. Jsou vždy podepsané stejnou CA, ale certifikáty se mění. Google je ale výjimka – všude jinde je potřeba brát varování Certificate Patrol vážně.

Odkaz: Certificate Patrol

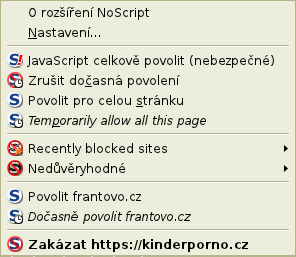

NoScript

Rozšíření NoScript umožňuje blokovat JavaScript a různé pluginy prohlížeče. V interpreteru JavaScriptu se totiž občas také objeví chyba, která může umožnit spuštění škodlivého kódu nebo například ukradnutí nějakého souboru z disku.

JavaScript je pochopitelně možné zakázat v nastavení prohlížeče, ale bohužel spousta dnešních webů bez něj nefunguje (typicky různá vysouvací menu), případně jste připraveni o nějaké pokročilé funkce (jako například editor formátovaného textu). NoScript toto řeší možností povolit si spouštění JavaScriptu pouze z domén, kterým věříte. Po jeho instalaci se v stavovém řádku objeví ikonka a po kliknutí na ni můžete udělit stránce, na které se nacházíte, dočasnou nebo trvalou výjimku.

NoScript umožňuje blokovati Javu a Flash. Pokud potřebujete jednu z těchto technologií například pro přístup k internetovému bankovnictví, můžete ji povolit pouze pro doménu banky.

Příjemným vedlejším efektem je celkové zrychlení prohlížeče (zejména na slabších počítačích) a delší výdrž na baterie u notebooků.

Odkaz: NoScript | Autorem textu o NoScriptu je Jenda.

Torbutton

Zatím jsme řešili jen narušení komunikace a ochranu před odposlechem. Někdy potřebujeme ale chránit i naši identitu a IP adresu. K tomu slouží systém Tor. Ten nás ochrání před tím, aby provozovatel daného serveru zjišťoval, kdo jsme, a ani poskytovatel našeho připojení nebude vědět, s kým komunikujeme (při použití HTTPS nevidí do naší komunikace, ale ví, na jaké servery jsme připojeni).

Připojení přes Tor je ale dost pomalé a rozhodně ho nelze používat pro běžné prohlížení webu (natož stahování velkých objemů dat). Proto si Tor zapínáme jen, když je to nutné.

K tomu slouží rozšíření Torbutton, díky kterému si přístup přes Tor zapneme nebo vypneme jediným kliknutím na tlačítko.

Odkaz: Torbutton

Závěr

Představili jsme si základní rozšíření pro Firefox, které vám umožní zvýšit bezpečnost vašeho „života na webu“. Nezapomínejte ale na to, že tyto doplňky jsou jen pomůcky – pokud je chyba mezi klávesnicí a židlí, ani sebelepší software nezabrání úniku dat. Pokud používáte k prohlížení webu herní konsole (MS Windows), buďte zvláště obezřetní, tam dojde k zavšivení počítače velmi snadno.

Máte tip na další doplňky (pro Firefox nebo i jiné prohlížeče), které souvisejí s bezpečností a ochranou soukromí? Napište je do diskuse.

Další čtení

- Tor – jak být anonymní na Internetu – vysvětlení principů a návod na používání Toru

- Bezplatné CA – nebojte se šifrovat s S/MIME – návod na získání bezplatného certifikátu podepsaného CA (ať už pro e-mail nebo server)

- Je šifrování českých bank bezpečné, nebo je to jen iluze? – analýza SSL/TLS zabezpečení českých bank

- Definice svobodného softwaru – všechny zmíněné doplňky jsou tzv. svobodný software – přečtěte si, jaká práva to pro vás znamená

Tento článek je možné šířit za podmínek licence GNU FDL nebo Creative Commons BY SA. Pokud se vám článek líbil, můžete poděkovat třeba přes Flattr.

Komentáře

RSS/Atom pro Firefox 4

Na závěr ještě jedno rozšíření pro Firefox 4 – sice nesouvisí s bezpečností, ale je velmi důležité: RSS Icon In Awesombar – vrátí ikonku RSS/Atom kanálu do adresního řádku (ve čtvrté verzi prohlížeče tato signalizace bohužel zmizela a je potřeba doinstalovat toto rozšíření).

Další rozšíření

Hmm, to odstranění ikonky naštve.

Když už jsme u té přehlídky rozšíření, tak zajímavé jsou ještě Open in Browser (umožňuje snadné zobrazení souborů s neznámým MIME typem - například shellových skriptů nebo zdrojáků ve Wiringu), Tab Kit (dá panel s panely na bok, hodí se hlavně u dnes tak častých širokoúhlých monitorů), Tamper Data (umožňuje modifikovat požadavky posílané na server; určitě ho používají teroristi a pedofilové :-) a Web Developer Toolbar, který ocení hlavně webdesignéři.

V nastavení lišty jde přidat

V nastavení lišty jde přidat tlačítko pro RSS (akorát nebude uvnitř v adresním řádku).

To sice jo, ale pak tam je

To sice jo, ale pak tam je pořád – kdežto ta ikona se „rozsvítí“ jen když stránka nějaký kanál má.

Však tahle je taky šedá, když

Však tahle je taky šedá, když na stránce RSS není.

FF4 a RSS/Atom

Zkoušel jsem to v nějaké vývojové verzi FF4, když jsem se dozvěděl, že tam ta normální ikonka nebude – a tehdy jsem byl dost zklamaný, že takhle na liště není plnohodnotná náhrada. Jestli to ve finální verzi vylepšili, tak fajn – ale stejně by bylo lepší, kdyby byla ve výchozím stavu zapnutá.

wot

Ja používam ešte pluginy WOT - dosť často zablokuje stránku ak je komunitou vyhodnotená ako nedôveryhodná a spýta sa vás či chcete pokračovať.

Na Slovensku blokuje stránky väčšiny politických strán :).

A McAfee SiteAdvisor, ktorý prehľadáva stránky a informuje o podozrivom správaní alebo infikovaných súboroch.

Další možnosti

Jako variantu k vypnutému Flashi bych viděl výše nezmíněný Flashblock, který umožní pustit Flash "na požádání"... K tomu také rozšíření BetterPrivacy, které umožňuje mazat LSO (Flashové cookies) a jako formu ochrany před sledováním také Ghostery...

Odkazy

Dík, přidám ještě odkazy, ať to nemusí každý hledat:

Perspectives

Ještě doplním info o jednom zajímavém rozšíření:

Občas se vám může stát, že se chcete připojit k nějakému webu přes HTTPS, jenže nemůžete důvěryhodnou cestou získat certifikát certifikační autority, kterou je certifikát webu podepsaný. To může stát například u různých malých webů (v ČR bohužel i u větších a státních) se self-signed certifikátem nebo podnikovou certifikační autoritou. Firefox potom zobrazí chybovou hlášku a vám nezbývá nic než přidat výjimku a doufat, že na vás zrovna nikdo neútočí pomocí man-in-the-middle útoku (a samozřejmě tomu přizpůsobit své chování na příslušném webu).

Protože většina útoků bude pravděpodobně probíhat na lokální síti, je možné jim předejít tím, že se zabezpečeně spojíte se vzdálenými servery a zeptáte se jich, jestli vidí certifikát serveru, ke kterému se snažíte připojit, stejně. Pokud ano, je pravděpodobné, že na vás nikdo z místní sítě neútočí. A přesně takovéto ověření dělá rozšíření Perspectives.

na to je dobré riešenie aj

na to je dobré riešenie aj Tor. Navštíviš stránku, pozrieš certifikát, potom ju navštíviš pri zapnutom Tor-e a porovnáš, či je certifikát rovnaký...

Doplnok

Rad by som doplnil tieto addony:

GoogleSharing - poskytuje proxy pre pristup k sluzbam Google. Pracuje na principe zdielania virtualnych profilov medzi uzivatelmi, ktore Google vytvara

RequestPolicy - zabranuje CSRF utokom. Blokuje externe zdroje dat (napr. skripty, obrazky, css z inych domen). Funguje vyborne ako doplnok k NoScript

CookieMonster - sluzi na spravu cookies

about:me - tento addon vam napovie o vasich internetovych navykoch

RefControl - sluzi na blokovanie Referrer-a, teda stranky, z ktorej ste prisli

Pracuje na principe zdielania

BTW: je pravda, že Google tyhle informace předává dál? Nedávno se mi stalo, že jsem hledal něco o autech (samozřejmě Googlem) a pak jsem přišel na web jednoho obchodu, který prodává kde co, a na jeho titulní stránce byly jako upoutávka právě věci k autu. A podobná věc se mi stala už víckrát.

proc by je predaval dal kdyz

proc by je predaval dal kdyz tu reklamu na obou strankach zobrazuje on, asd